Cuestión 7. Sobre direccionamiento IP y creación de subredes

7.a Dada la dirección de clase B 145.65.0.0, se desean 6 subredes. ¿Cuántos bits se tendrán que reservar para crear las subredes? Indica el valor decimal de las subredes, así como el valor de la nueva máscara de subred.

145.65.0.0

SUBREDES:

10010001.1000001.00000000.00000000 --> 145.65.0.0 10010001.1000001.00100000.00000000 --> 145.65.32.0 10010001.1000001.01000000.00000000 --> 145.65.64.0 10010001.1000001.01100000.00000000 --> 145.65.96.0 10010001.1000001.10000000.00000000 --> 145.65.128.0 10010001.1000001.10100000.00000000 --> 145.65.160.0

Máscaras de subred:

11111111.11111111.11100000.00000000 --> 255.255.224.0

7.b Sea la dirección de red IP 125.145.64.0 con máscara asociada 255.255.254.0. Ampliar la máscara de subred en dos bits, indicando el nuevo valor. Determina el rango de direcciones IP que puede emplearse para numerar máquinas en cada una de las subredes obtenidas en la ampliación.

Máscara de subred antigua

11111111.11111111.11111110.00000000 --> 255.255.254.0

Máscara de subred nueva

11111111.11111111.11111111.10000000 --> 255.255.255.128

Como sólo tenemos 7 bits dedicados a máquina (128 combinaciones), tendremos hasta un máximo de 127 máquinas asignadas y la última estará asignada al broadcast.

01111101.10010001.10000000.00000000 --> 125.145.64.0 01111101.10010001.10000000.00000001 --> 125.145.64.1 01111101.10010001.10000000.00000010 --> 125.145.64.2

……

01111101.10010001.10000000.01111110 --> 125.145.64.126

El broadcast será:

01111101.10010001.10000000.01111111 --> 125.145.64.127

miércoles, 31 de marzo de 2010

Práctica 2: cuestión 6

Cuestión 6. Mensaje ICMP “Fragment Reassembly Time Exceeded”

En esta cuestión se analizará el mensaje ICMP tipo 11 código 1. Para ello, se va a intentar “saturar” a una determinada máquina del laboratorio enviándole un número elevado de peticiones Ping. Este elevado número de peticiones puede producir un error si la máquina destino tiene que realizar un reensamblado excesivo de de paquetes en un tiempo limitado. Iniciar el programa monitor de red. A continuación ejecutar el comando “Ping” en varias ventanas (en paralelo) de MSDOS, así lograrás mayor número de peticiones:

C:\>ping -n 80 -l 20000 10.3.7.0

Detener la captura y determinar:

6.a. ¿De qué máquina proceden los mensajes ICMP “Fragment Reassembly Time Exceded”? (identifica la máquina en la topología del anexo)

Los mensajes ICMP “Fragment Reassembly Time Exceded” provienen de la máquina cuya dirección es 10.3.7.0, es decir la máquina destino a la cuál hemos enviado la petición ping.

En la imagen, el cuadrado rojo destaca la máquina a la cuál pertenece dicha dirección.

6.b. ¿Por qué crees que pueden proceder de esa máquina y no de otra? Porque el reensamblado sólo se puede producir en la máquina destino.

Solo es posible que el mensaje de error proceda de la máquina destino porque es allí donde se produce el reensamblado de los mensajes que enviamos.

En esta cuestión se analizará el mensaje ICMP tipo 11 código 1. Para ello, se va a intentar “saturar” a una determinada máquina del laboratorio enviándole un número elevado de peticiones Ping. Este elevado número de peticiones puede producir un error si la máquina destino tiene que realizar un reensamblado excesivo de de paquetes en un tiempo limitado. Iniciar el programa monitor de red. A continuación ejecutar el comando “Ping” en varias ventanas (en paralelo) de MSDOS, así lograrás mayor número de peticiones:

C:\>ping -n 80 -l 20000 10.3.7.0

Detener la captura y determinar:

6.a. ¿De qué máquina proceden los mensajes ICMP “Fragment Reassembly Time Exceded”? (identifica la máquina en la topología del anexo)

Los mensajes ICMP “Fragment Reassembly Time Exceded” provienen de la máquina cuya dirección es 10.3.7.0, es decir la máquina destino a la cuál hemos enviado la petición ping.

En la imagen, el cuadrado rojo destaca la máquina a la cuál pertenece dicha dirección.

6.b. ¿Por qué crees que pueden proceder de esa máquina y no de otra? Porque el reensamblado sólo se puede producir en la máquina destino.

Solo es posible que el mensaje de error proceda de la máquina destino porque es allí donde se produce el reensamblado de los mensajes que enviamos.

Etiquetas:

cuestion 6,

practica 2,

practicas,

redes,

ua

Práctica 2: cuestión 5 (apartado b y c)

Inicia de nuevo la captura y ejecuta a continuación el comando:

C:\> ping –i 2 –n 1 10.3.7.0

5.b. Finaliza la captura y determina qué máquina envía ahora el mensaje “ICMP Time to Live exceded in Transit”… Averigua y anota la IP y la MAC origen de este mensaje de error. ¿Pertenecen ambas direcciones a la misma máquina? (identifica las máquinas en la topología del anexo)

IP: 10.4.2.5

MAC: 00:07:0e:8c:8c:ff

No pertenecen a la misma máquina.

Por último, inicia de nuevo la captura y realiza un ping a la siguiente dirección:

C:\> ping –i 50 –n 1 10.3.7.12

5.c. Finaliza la captura y observa el mensaje de error ICMP que aparece en el monitor de red. ¿Qué tipo y código tiene asociado ese mensaje? ¿Qué crees que está sucediendo al intentar conectarte a esa máquina y obtener ese mensaje de error? ¿En qué subred estaría ubicada?

Tipo=8 Code= 0()

C:\> ping –i 2 –n 1 10.3.7.0

5.b. Finaliza la captura y determina qué máquina envía ahora el mensaje “ICMP Time to Live exceded in Transit”… Averigua y anota la IP y la MAC origen de este mensaje de error. ¿Pertenecen ambas direcciones a la misma máquina? (identifica las máquinas en la topología del anexo)

IP: 10.4.2.5

MAC: 00:07:0e:8c:8c:ff

No pertenecen a la misma máquina.

Por último, inicia de nuevo la captura y realiza un ping a la siguiente dirección:

C:\> ping –i 50 –n 1 10.3.7.12

5.c. Finaliza la captura y observa el mensaje de error ICMP que aparece en el monitor de red. ¿Qué tipo y código tiene asociado ese mensaje? ¿Qué crees que está sucediendo al intentar conectarte a esa máquina y obtener ese mensaje de error? ¿En qué subred estaría ubicada?

Tipo=8 Code= 0()

Etiquetas:

cuestion 5,

practica 2,

redes,

ua

Práctica 2: cuestión 5 (apartado a)

Cuestión 5. Mensaje ICMP “Time Exceeded” (apartado 'a')

Dentro del mensaje ICMP Time Exceeded se analizará el de código 0: Time to Live exceeded in Transit (11/0). En primer lugar, inicia el monitor de red para capturar paquetes IP relacionados con la máquina del alumno y ejecuta el comando: C:\> ping –i 1 –n 1 10.3.7.0

5.a. Finaliza la captura e indica la máquina que envía el mensaje “ICMP Time to Live exceeded in Transit”… ¿Puedes saber su IP y su MAC? (identifica la máquina en la topología del anexo)

No es posible obtener la dirección MAC porque la dirección que aparece en el monitor de red es la dirección de otra máquina debido a la estructura de nuestra red. La dirección IP de la máquina será la que el monitor nos muestra, es decir, 172.20.43.230.

A continuación mostramos una imagen con la topología de nuestra red en donde destacamos las máquinas a las que corresponde tales direcciones.

En rojo está marcada la máquina cuya IP conseguimos visualizar, que se trata de la máquina destino a la cuál hemos hecho ping. En azul se muestra la máquina que corresponde con la dirección MAC obtenida en el monitor de redes.

Dentro del mensaje ICMP Time Exceeded se analizará el de código 0: Time to Live exceeded in Transit (11/0). En primer lugar, inicia el monitor de red para capturar paquetes IP relacionados con la máquina del alumno y ejecuta el comando: C:\> ping –i 1 –n 1 10.3.7.0

5.a. Finaliza la captura e indica la máquina que envía el mensaje “ICMP Time to Live exceeded in Transit”… ¿Puedes saber su IP y su MAC? (identifica la máquina en la topología del anexo)

No es posible obtener la dirección MAC porque la dirección que aparece en el monitor de red es la dirección de otra máquina debido a la estructura de nuestra red. La dirección IP de la máquina será la que el monitor nos muestra, es decir, 172.20.43.230.

A continuación mostramos una imagen con la topología de nuestra red en donde destacamos las máquinas a las que corresponde tales direcciones.

En rojo está marcada la máquina cuya IP conseguimos visualizar, que se trata de la máquina destino a la cuál hemos hecho ping. En azul se muestra la máquina que corresponde con la dirección MAC obtenida en el monitor de redes.

Etiquetas:

cuestion 5,

practica 2,

practicas,

redes,

ua

Práctica 2: cuestión 4

Cuestión 4. Mensaje ICMP “Redirect”

Inicia el Monitor de Red. A continuación ejecutar los comandos:

C:\>route delete 10.4.2.1 (si ya ha sido borrada la ruta, avisa con un error)

C:\>ping -n 1 10.4.2.1

(antes de contestar debes confirmar que en MSDOS el resultado del Ping es correcto: paquetes enviados:1 , paquetes recibidos:1, sino debes repetir los dos comandos anteriores y el proceso de captura en el Monitor de Red)

En base a los paquetes capturados, filtra sólo los datagramas que contengan tu dirección IP y contesta a las siguientes preguntas:

4.a. ¿Cuántos datagramas IP están involucrados en todo el proceso? Descríbelos…(tipo, código y tamaño)

4.b. ¿Las direcciones MAC e IP de todas las tramas capturadas con el Monitor de Red hacen referencia alcmismo interfaz de red? Indica en qué casos la respuesta es afirmativa y en que casos la dirección IP especifica un interfaz de red que no se corresponde con el mismo interfaz indicado por la MAC.

4.c. ¿Qué máquina o interfaz de red envía el mensaje ICMP Redirect?

172.20.43.230 (puerta de enlace predeterminado).

4.d. ¿Qué dato importante para tu PC transporta en su interior ese mensaje de Redirect?

Transporta la dirección IP de la puerta de enlace alternativa que debemos utilizar, que sirve para modificar las tablas de encaminado de nuestra máquina (172.20.43.231).

4.e. Observa los campos “Identificación”, “TTL” y “Cheksum” del datagrama que se envió originalmente. A continuación, analiza el contenido del mensaje Redirect. ¿Puedes encontrar la misma identificación dentro de los datos (no cabecera) del mensaje ICMP Redirect? ¿Qué ocurre con los campos TTL y Cheksum del datagrama transportado por el Redirect?

Request:

Identificación: 0x14c7

TTL: 128 Checksum: 0x420c

Redirect:

Identificación: 0x14c7

TTL: 127 Checksum: 0x430c

Sí tienen la misma identificación. La TTL cambia ya que el redirect es es mensaje que vuelve desde la puerta de enlace predeterminada hasta nuestra máquina, por lo que el TTL se decrementa en una unidad.

Inicia el Monitor de Red. A continuación ejecutar los comandos:

C:\>route delete 10.4.2.1 (si ya ha sido borrada la ruta, avisa con un error)

C:\>ping -n 1 10.4.2.1

(antes de contestar debes confirmar que en MSDOS el resultado del Ping es correcto: paquetes enviados:1 , paquetes recibidos:1, sino debes repetir los dos comandos anteriores y el proceso de captura en el Monitor de Red)

En base a los paquetes capturados, filtra sólo los datagramas que contengan tu dirección IP y contesta a las siguientes preguntas:

4.a. ¿Cuántos datagramas IP están involucrados en todo el proceso? Descríbelos…(tipo, código y tamaño)

4.b. ¿Las direcciones MAC e IP de todas las tramas capturadas con el Monitor de Red hacen referencia alcmismo interfaz de red? Indica en qué casos la respuesta es afirmativa y en que casos la dirección IP especifica un interfaz de red que no se corresponde con el mismo interfaz indicado por la MAC.

4.c. ¿Qué máquina o interfaz de red envía el mensaje ICMP Redirect?

172.20.43.230 (puerta de enlace predeterminado).

4.d. ¿Qué dato importante para tu PC transporta en su interior ese mensaje de Redirect?

Transporta la dirección IP de la puerta de enlace alternativa que debemos utilizar, que sirve para modificar las tablas de encaminado de nuestra máquina (172.20.43.231).

4.e. Observa los campos “Identificación”, “TTL” y “Cheksum” del datagrama que se envió originalmente. A continuación, analiza el contenido del mensaje Redirect. ¿Puedes encontrar la misma identificación dentro de los datos (no cabecera) del mensaje ICMP Redirect? ¿Qué ocurre con los campos TTL y Cheksum del datagrama transportado por el Redirect?

Request:

Identificación: 0x14c7

TTL: 128 Checksum: 0x420c

Redirect:

Identificación: 0x14c7

TTL: 127 Checksum: 0x430c

Sí tienen la misma identificación. La TTL cambia ya que el redirect es es mensaje que vuelve desde la puerta de enlace predeterminada hasta nuestra máquina, por lo que el TTL se decrementa en una unidad.

Etiquetas:

cuestion 4,

practica 2,

redes,

ua

lunes, 29 de marzo de 2010

Práctica 2: cuestión 3

Cuestión 3. Mensaje ICMP “Destination Unreachable”

Dentro del mensaje ICMP Destination Unreachable se analizará el de código 4: Fragmentation Needed and Don't Fragment was Set (3/4). En primer lugar ejecuta el comando:

C:\>route delete 10.3.7.0 ( si ya ha sido borrada la ruta, avisa con un error)

¿Porqué ejecutar este comando? En MS Windows, con route se modifican las tablas de encaminamiento de una máquina. Con la opción delete eliminamos un camino o ruta a la dirección especificada. Al eliminarlo, borramos también cualquier información asociada a esa dirección, incluida la información sobre errores previos al acceder a ese destino. A continuación, poner en marcha el Monitor de Red en modo captura y ejecutar el comando ping:

C:\>ping -n 1 –l 1000 -f 10.3.7.0 (…la opción –f impide la fragmentación de los datagramas en la red)

En base a los paquetes capturados, indicar:

3.a. Identifica las direcciones IP/MAC de los paquetes IP involucrados. ¿A qué equipos pertenecen? (identifica la máquina con la topología del anexo)

En el request, la fuente es nuestra máquina y el destino la máquina a la que hacemos ping. En el destino, al contrario, la fuente es la máquina a la que hacemos ping y el destino nuestra máquina.

3.b. ¿Qué máquina de la red envía el mensaje ICMP “Fragmentation Needed and Don't Fragment was Set” (3/4)? (identifica la máquina con la topología del anexo)

La máquina que envía el mensaje tiene la dirección 10.4.2.5

La máquina que envía el mensaje tiene la dirección 10.4.2.5

Dentro del mensaje ICMP Destination Unreachable se analizará el de código 4: Fragmentation Needed and Don't Fragment was Set (3/4). En primer lugar ejecuta el comando:

C:\>route delete 10.3.7.0 ( si ya ha sido borrada la ruta, avisa con un error)

¿Porqué ejecutar este comando? En MS Windows, con route se modifican las tablas de encaminamiento de una máquina. Con la opción delete eliminamos un camino o ruta a la dirección especificada. Al eliminarlo, borramos también cualquier información asociada a esa dirección, incluida la información sobre errores previos al acceder a ese destino. A continuación, poner en marcha el Monitor de Red en modo captura y ejecutar el comando ping:

C:\>ping -n 1 –l 1000 -f 10.3.7.0 (…la opción –f impide la fragmentación de los datagramas en la red)

En base a los paquetes capturados, indicar:

3.a. Identifica las direcciones IP/MAC de los paquetes IP involucrados. ¿A qué equipos pertenecen? (identifica la máquina con la topología del anexo)

En el request, la fuente es nuestra máquina y el destino la máquina a la que hacemos ping. En el destino, al contrario, la fuente es la máquina a la que hacemos ping y el destino nuestra máquina.

3.b. ¿Qué máquina de la red envía el mensaje ICMP “Fragmentation Needed and Don't Fragment was Set” (3/4)? (identifica la máquina con la topología del anexo)

La máquina que envía el mensaje tiene la dirección 10.4.2.5

La máquina que envía el mensaje tiene la dirección 10.4.2.5

Etiquetas:

cuestion 3,

practica 2,

redes,

ua

Práctica 2: cuestión 2

Cuestión 2. Sobre la fragmentación de datagramas IP

Empleando el programa Monitor de Red de la misma forma que en la situación anterior, ejecutar:

C:\>ping –n 1 –l 2000 172.20.43.230 (…la opción –l especifica la cantidad de datos a enviar)

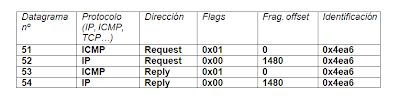

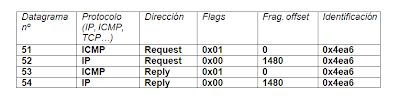

2.a. Filtra los paquetes en los que esté involucrada tu dirección IP. A continuación, describe el número total de fragmentos correspondientes al datagrama IP lanzado al medio, tanto en la petición de ping como en la respuesta. ¿Cómo están identificados en el Monitor de Red todos estos paquetes (ICMP, IP, HTTP, TCP…)? ¿qué aparece en la columna ‘info” del Monitor de Red?

Aparecen 4 tramas, 2 de petición y 2 de respuesta.

En la columna info aparece:

Echo (ping) requestFragmented IP protocol (proto=ICMP 0x01, off=1480, ID=4ea6)Echo (ping) replyFragmented IP protocol (proto=ICMP 0x01, off=1480, ID=4ea6)

2.b. ¿En cuantos fragmentos se ha “dividido” el datagrama original?

Se ha dividido en dos fragmentos.

2.c. Analiza la cabecera de cada datagrama IP de los paquetes relacionados con el “ping” anterior. Observa el campo “identificación”, “Flags” y “Fragment offset” de los datagramas. ¿Qué valor tienen en estos campos en los datagramas anteriores? Indica en la columna “dirección” si son de petición o respuesta. Muestra los datagramas en el orden de aparición del Monitor de Red.

2.d. ¿Qué ocurre en la visualización de los fragmentos de datagramas si introduces un filtro para ver únicamente paquetes de “icmp” en el Monitor de Red? ¿qué fragmentos visualizas ahora?

Solo las dos tramas que tienen el protocolo ICMP (tanto de petición como de respuesta).

Solo las dos tramas que tienen el protocolo ICMP (tanto de petición como de respuesta).

2.e. ¿Para qué se pueden emplear los campos “Identificación”, “Flags” y “Fragment offset” de los datagramas IP?

La identificación se utiliza para saber si los datos pertenecen a un mismo datagrama, es como si le pusiésemos un nombre a todos los pertenecientes al mismo (Datagrama padre).

Los flags se utilizan para saber si un datagrama esta partido e indican el número de esa partición para saber cuantos quedan o si es el último.

Por último el fragment offset, se utiliza para el reensambaldo, ya que indica la posición a patir de la cual deben introducirse los datos de esa trama.

2.f. A continuación, se pretende observar que los datagramas pueden fragmentarse en unidades más pequeñas si tienen que atravesar redes en las que la MTU es menor a la red inicial en la que se lanzaron los paquetes originales. Inicia el Monitor de Red y captura los paquetes IP relacionados con el siguiente comando:

C:\>ping –n 1 –l 1600 10.3.7.0

(antes de contestar debes confirmar que en MSDOS el resultado del ping es correcto: paquetes enviados:1 , paquetes recibidos:1)

Indica el número total de datagramas en la red e identifica si son de petición o de respuesta (dirección):

Empleando el programa Monitor de Red de la misma forma que en la situación anterior, ejecutar:

C:\>ping –n 1 –l 2000 172.20.43.230 (…la opción –l especifica la cantidad de datos a enviar)

2.a. Filtra los paquetes en los que esté involucrada tu dirección IP. A continuación, describe el número total de fragmentos correspondientes al datagrama IP lanzado al medio, tanto en la petición de ping como en la respuesta. ¿Cómo están identificados en el Monitor de Red todos estos paquetes (ICMP, IP, HTTP, TCP…)? ¿qué aparece en la columna ‘info” del Monitor de Red?

Aparecen 4 tramas, 2 de petición y 2 de respuesta.

En la columna info aparece:

Echo (ping) requestFragmented IP protocol (proto=ICMP 0x01, off=1480, ID=4ea6)Echo (ping) replyFragmented IP protocol (proto=ICMP 0x01, off=1480, ID=4ea6)

2.b. ¿En cuantos fragmentos se ha “dividido” el datagrama original?

Se ha dividido en dos fragmentos.

2.c. Analiza la cabecera de cada datagrama IP de los paquetes relacionados con el “ping” anterior. Observa el campo “identificación”, “Flags” y “Fragment offset” de los datagramas. ¿Qué valor tienen en estos campos en los datagramas anteriores? Indica en la columna “dirección” si son de petición o respuesta. Muestra los datagramas en el orden de aparición del Monitor de Red.

2.d. ¿Qué ocurre en la visualización de los fragmentos de datagramas si introduces un filtro para ver únicamente paquetes de “icmp” en el Monitor de Red? ¿qué fragmentos visualizas ahora?

Solo las dos tramas que tienen el protocolo ICMP (tanto de petición como de respuesta).

Solo las dos tramas que tienen el protocolo ICMP (tanto de petición como de respuesta).2.e. ¿Para qué se pueden emplear los campos “Identificación”, “Flags” y “Fragment offset” de los datagramas IP?

La identificación se utiliza para saber si los datos pertenecen a un mismo datagrama, es como si le pusiésemos un nombre a todos los pertenecientes al mismo (Datagrama padre).

Los flags se utilizan para saber si un datagrama esta partido e indican el número de esa partición para saber cuantos quedan o si es el último.

Por último el fragment offset, se utiliza para el reensambaldo, ya que indica la posición a patir de la cual deben introducirse los datos de esa trama.

2.f. A continuación, se pretende observar que los datagramas pueden fragmentarse en unidades más pequeñas si tienen que atravesar redes en las que la MTU es menor a la red inicial en la que se lanzaron los paquetes originales. Inicia el Monitor de Red y captura los paquetes IP relacionados con el siguiente comando:

C:\>ping –n 1 –l 1600 10.3.7.0

(antes de contestar debes confirmar que en MSDOS el resultado del ping es correcto: paquetes enviados:1 , paquetes recibidos:1)

Indica el número total de datagramas en la red e identifica si son de petición o de respuesta (dirección):

Etiquetas:

cuestion 2,

practica 2,

redes,

ua

lunes, 22 de marzo de 2010

Práctica 2: cuestión 1

Cuestión 1. Sobre mensajes ICMP del “Ping”

Inicia el programa Monitor de Red en modo captura. A continuación ejecuta el comando: C:\>ping –n 1 172.20.43.230 (…la opción –n especifica el número de peticiones “echo” que se lanzan al medio) Detener la captura en el Monitor de Red (filtrar únicamente tramas del alumno) y visualizar los paquetes capturados. En base a los paquetes capturados determinar:

1.a. ¿Cuántos y qué tipos de mensajes ICMP aparecen? (tipo y código)

Como podemos observar aparecen dos mensajes icmp uno es un echo request y otro es un echo reply. Los tipos asignados a dichos mensajes son los siguientes:

1.b. ¿Crees que las direcciones IP origen y MAC origen del mensaje ICMP “Reply” hacen referencia a la misma máquina o interfaz de red?

Las direcciones MAC e IP origen, hacen referencia a la misma máquina ya que tanto la dirección MAC como la IP son las pertenecientes al router del laboratorio sobre el que se ha ejecutado el ping.

IP 172.20.43.230 MAC 00:07:0E:8C:8C:FF

En este caso la la IP coincide con la MAC porque la llamada es al router, si ejecutásemos el ping a una dirección fuera del laboratorio, la dirección IP del mensaje sería la de la fuente pero la dirección MAC sería la de la puerta de enlace.

Inicia el programa Monitor de Red en modo captura. A continuación ejecuta el comando: C:\>ping –n 1 172.20.43.230 (…la opción –n especifica el número de peticiones “echo” que se lanzan al medio) Detener la captura en el Monitor de Red (filtrar únicamente tramas del alumno) y visualizar los paquetes capturados. En base a los paquetes capturados determinar:

1.a. ¿Cuántos y qué tipos de mensajes ICMP aparecen? (tipo y código)

Como podemos observar aparecen dos mensajes icmp uno es un echo request y otro es un echo reply. Los tipos asignados a dichos mensajes son los siguientes:

1.b. ¿Crees que las direcciones IP origen y MAC origen del mensaje ICMP “Reply” hacen referencia a la misma máquina o interfaz de red?

Las direcciones MAC e IP origen, hacen referencia a la misma máquina ya que tanto la dirección MAC como la IP son las pertenecientes al router del laboratorio sobre el que se ha ejecutado el ping.

IP 172.20.43.230 MAC 00:07:0E:8C:8C:FF

En este caso la la IP coincide con la MAC porque la llamada es al router, si ejecutásemos el ping a una dirección fuera del laboratorio, la dirección IP del mensaje sería la de la fuente pero la dirección MAC sería la de la puerta de enlace.

Etiquetas:

cuestion 1,

practica 2,

practicas,

redes,

ua

sábado, 13 de marzo de 2010

Práctica 1: cuestión 4 (apartados e y f teóricos)

Cuestión 4. Sobre el protocolo ARP (Segunda parte)

4.e (ejercicio teórico) Describe la secuencia de tramas ARP generadas cuando la máquina 5.1.2.0 ejecuta el comando 'ping 5.2.2.0', teniendo en cuenta que las tablas ARP de todas las máquinas están vacías.

4.f (ejercicio teórico) ¿Qué sucedería con el protocolo ARP si, a diferencia de la red representada en la cuestión anterior, tenemos tres segmentos de red y dos routers que los enlazan? En este caso, la máquina con IP 5.1.2.0 realiza un ping a la máquina 5.3.2.0. (Todas las tablas ARP están vacías)

4.e (ejercicio teórico) Describe la secuencia de tramas ARP generadas cuando la máquina 5.1.2.0 ejecuta el comando 'ping 5.2.2.0', teniendo en cuenta que las tablas ARP de todas las máquinas están vacías.

4.f (ejercicio teórico) ¿Qué sucedería con el protocolo ARP si, a diferencia de la red representada en la cuestión anterior, tenemos tres segmentos de red y dos routers que los enlazan? En este caso, la máquina con IP 5.1.2.0 realiza un ping a la máquina 5.3.2.0. (Todas las tablas ARP están vacías)

Etiquetas:

cuestion 4,

ordenadores,

practica 1,

redes,

ua

jueves, 11 de marzo de 2010

Práctica 1: cuestión 4 (apartados a-d)

Cuestión 4. Sobre el protocolo ARP (Primera parte)

4.a Visualiza la dirección MAC e IP de la máquina de ensayos, ejecutando el siguiente comando en una ventana de MSDOS: ipconfig /all Anota los valores de IP y MAC que obtienes. Con ello sabrás el direccionamiento IP y MAC de tu PC en la red local.

IP: 172.20.43.214 MAC: 00-0A-5E-76-FE-4B

A continuación, activa la captura de tramas en el programa monitor de red. En la máquina del alumno se lanzarán peticiones ‘echo’ a través del programa ping a la dirección IP 172.20.43.230, borrando previamente de la tabla ARP local la entrada asociada a esa dirección IP:

arp –a (Visualiza la tabla ARP)

arp –d (Borra una dirección IP en la tabla ARP)

ping 172.20.43.230 (Muestra la conectividad de la máquina 172.20.43.230)

En el monitor de red debes detener la captura y visualizarla. Introduce un filtro para visualizar sólo tramas ARP asociadas a la máquina del alumno…

Ejecutando el comando 'arp -a' en el símbolo del sistema, encontramos que la memoria caché contiene información soble las direcciones IP y MAC de la máquina con la cuál hemos ejecutado el comando 'ping'.

No aparece ninguna trama en la que esté involucrada nuestra maquina ya que las tramas están almacenadas en la memoria caché.

4.b Ejecuta el comando ping con diferentes direcciones IP de los compañeros asistentes a prácticas. ¿Qué ocurre con la memoria caché de ARP de tu máquina?

Lo que sucede es que la memoria caché se llena con los datos relacionados con la IP y la MAC del PC al cuál hemos hecho ping.

4.c Borra el contenido de tu caché ARP. A continuación, activa el Monitor de red y pide a tus compañeros del aula más cercanos a ti que te envíen comandos ping. Tú no debes enviar ningún comando. Pasados unos segundos… ¿Qué ocurre con tu caché de ARP? ¿Qué tramas de ARP aparecen en la captura del monitor de red?

Como podemos comprobar, en el monitor aparecen las tramas relacionadas con la máquina de nuestro compañero. Aparecen dos tramas, una recibida y una enviada a la misma IP. En realidad en nuestro caso aparecen 3 tramas, pero la primera trama que aparece es de la máquina de otro compañero que también está haciendo este ejercicio y que debido a las características de la configuración de la red, nuestra máquina también la ha captado.

Si comprobamos el estado de la memoria en el símbolo del sistema, la memoria caché almacena las direcciones IP y MAC de la máquina que nos hace 'ping'.

4.d Borra el contenido de tu caché ARP. Ejecutar el comando ping con las siguientes direcciones IP externas a tu red local: 172.20.41.24110.3.2.010.3.7.010.4.2.5 ¿Qué ocurre con la memoria caché de ARP en este caso? Especifica cuál es la máquina de tu red local de la que proceden las tramas que transportan los mensajes de respuesta al haber ejecutado el comando ping a los anteriores destinos.

La memoria caché se llena con las direcciones de las máquinas que se conectan a la nuestra. Si nos fijamos en las direcciones IP que aparecen, y las comparamos con el esquema de la red del laboratorio en el que nos encontramos, podremos identificar estas máquinas.

Las máquinas de las que proceden esas tramas de respuesta son:

172.20.43.230 ---> Cisco 1720

172.20.43.231 ---> Cisco 1601

172.20.43.232 ---> Linux 2

4.a Visualiza la dirección MAC e IP de la máquina de ensayos, ejecutando el siguiente comando en una ventana de MSDOS: ipconfig /all Anota los valores de IP y MAC que obtienes. Con ello sabrás el direccionamiento IP y MAC de tu PC en la red local.

IP: 172.20.43.214 MAC: 00-0A-5E-76-FE-4B

A continuación, activa la captura de tramas en el programa monitor de red. En la máquina del alumno se lanzarán peticiones ‘echo’ a través del programa ping a la dirección IP 172.20.43.230, borrando previamente de la tabla ARP local la entrada asociada a esa dirección IP:

arp –a (Visualiza la tabla ARP)

arp –d (Borra una dirección IP en la tabla ARP)

ping 172.20.43.230 (Muestra la conectividad de la máquina 172.20.43.230)

En el monitor de red debes detener la captura y visualizarla. Introduce un filtro para visualizar sólo tramas ARP asociadas a la máquina del alumno…

- ¿Cuántas tramas Ethernet intervienen en el protocolo ARP?

- ¿Cuál es el estado de la memoria caché de ARP una vez se ha ejecutado el protocolo ARP para la resolución de una dirección?

Ejecutando el comando 'arp -a' en el símbolo del sistema, encontramos que la memoria caché contiene información soble las direcciones IP y MAC de la máquina con la cuál hemos ejecutado el comando 'ping'.

- Sin que haya transcurrido mucho tiempo, captura de nuevo tramas con el monitor de red. Vuelve a ejecutar el comando ping (con la misma dirección IP destino). Paraliza la captura y observa la secuencia de tramas ARP. ¿Aparecen las mismas tramas ARP asociadas con tu máquina?

No aparece ninguna trama en la que esté involucrada nuestra maquina ya que las tramas están almacenadas en la memoria caché.

4.b Ejecuta el comando ping con diferentes direcciones IP de los compañeros asistentes a prácticas. ¿Qué ocurre con la memoria caché de ARP de tu máquina?

Lo que sucede es que la memoria caché se llena con los datos relacionados con la IP y la MAC del PC al cuál hemos hecho ping.

4.c Borra el contenido de tu caché ARP. A continuación, activa el Monitor de red y pide a tus compañeros del aula más cercanos a ti que te envíen comandos ping. Tú no debes enviar ningún comando. Pasados unos segundos… ¿Qué ocurre con tu caché de ARP? ¿Qué tramas de ARP aparecen en la captura del monitor de red?

Como podemos comprobar, en el monitor aparecen las tramas relacionadas con la máquina de nuestro compañero. Aparecen dos tramas, una recibida y una enviada a la misma IP. En realidad en nuestro caso aparecen 3 tramas, pero la primera trama que aparece es de la máquina de otro compañero que también está haciendo este ejercicio y que debido a las características de la configuración de la red, nuestra máquina también la ha captado.

Si comprobamos el estado de la memoria en el símbolo del sistema, la memoria caché almacena las direcciones IP y MAC de la máquina que nos hace 'ping'.

4.d Borra el contenido de tu caché ARP. Ejecutar el comando ping con las siguientes direcciones IP externas a tu red local: 172.20.41.24110.3.2.010.3.7.010.4.2.5 ¿Qué ocurre con la memoria caché de ARP en este caso? Especifica cuál es la máquina de tu red local de la que proceden las tramas que transportan los mensajes de respuesta al haber ejecutado el comando ping a los anteriores destinos.

La memoria caché se llena con las direcciones de las máquinas que se conectan a la nuestra. Si nos fijamos en las direcciones IP que aparecen, y las comparamos con el esquema de la red del laboratorio en el que nos encontramos, podremos identificar estas máquinas.

Las máquinas de las que proceden esas tramas de respuesta son:

172.20.43.230 ---> Cisco 1720

172.20.43.231 ---> Cisco 1601

172.20.43.232 ---> Linux 2

Etiquetas:

cuestion 4,

practica 1,

redes,

ua

Práctica 1: cuestión 5

Cuestión 5. Sobre direccionamiento IP y máscaras de subred

5.a Analizar al azar varios DATAGRAMAS IP (4 ó 5) capturados con el monitor de red.

Tras una captura en el monitor de red, y analizando las tramas con protocolo IP que aparecen en ella, nos damos cuenta que aparecen datagramas IP de longitud variable. En nuestro caso, localizamos tamaños de 40, 48 y 144 bytes.

Como podemos comprobar en la imagen, los protocolos que nos han aparecido son TCP en todas nuestras tramas.

5.b Empleando el monitor de red, averigua las direcciones IP de los siguientes servidores Web, indicando la CLASE de dirección a la que pertenecen (A,B ó C):

Para el primer servidor (ibm) la dirección IP es 129.42.56.216, por lo que se trata de una dirección de clase B.

La IP del servidor de ONO es 62.42.230.10 y se trata de una red de clase A.

La IP de este último servidor es 193.145.233.8, por lo que se trata de una dirección de clase C.

5.c (ejercicio teórico) Sea una máquina con dirección IP 145.34.23.1 y máscara de subred asociada 255.255.192.0. Determina si los siguientes destinos IP de un datagrama que se envíe a la red serán locales o remotos.

145.34.23.9--------> LOCAL

145.21.1.2 ---------> REMOTO

65.33.123.87 ------> REMOTO

145.34.200.34 ----> REMOTO

145.34.128.200 ---> REMOTO

¿A qué máquina de la red local se enviará la trama Ethernet que transportará al datagrama IP si el destino es remoto?

La trama deberá enviarse desde nuestra máquina hacia el Cisco 2513 o en su defecto al Router de la EPS ya que ambos están directamente conectados a la red remota.

La trama deberá enviarse desde nuestra máquina hacia el Cisco 2513 o en su defecto al Router de la EPS ya que ambos están directamente conectados a la red remota.

5.a Analizar al azar varios DATAGRAMAS IP (4 ó 5) capturados con el monitor de red.

- De los datagramas visualizados, indica cuál es su longitud.

Tras una captura en el monitor de red, y analizando las tramas con protocolo IP que aparecen en ella, nos damos cuenta que aparecen datagramas IP de longitud variable. En nuestro caso, localizamos tamaños de 40, 48 y 144 bytes.

- ¿Qué aparece en el campo “PROTOCOL” de cada datagrama?

Como podemos comprobar en la imagen, los protocolos que nos han aparecido son TCP en todas nuestras tramas.

- Identifica la CLASE de dirección asociada a cada dirección IP fuente o destino

5.b Empleando el monitor de red, averigua las direcciones IP de los siguientes servidores Web, indicando la CLASE de dirección a la que pertenecen (A,B ó C):

- http://www.ibm.com

Para el primer servidor (ibm) la dirección IP es 129.42.56.216, por lo que se trata de una dirección de clase B.

- http://www.ono.es

La IP del servidor de ONO es 62.42.230.10 y se trata de una red de clase A.

- http://www.ua.es

La IP de este último servidor es 193.145.233.8, por lo que se trata de una dirección de clase C.

5.c (ejercicio teórico) Sea una máquina con dirección IP 145.34.23.1 y máscara de subred asociada 255.255.192.0. Determina si los siguientes destinos IP de un datagrama que se envíe a la red serán locales o remotos.

145.34.23.9--------> LOCAL

145.21.1.2 ---------> REMOTO

65.33.123.87 ------> REMOTO

145.34.200.34 ----> REMOTO

145.34.128.200 ---> REMOTO

¿A qué máquina de la red local se enviará la trama Ethernet que transportará al datagrama IP si el destino es remoto?

La trama deberá enviarse desde nuestra máquina hacia el Cisco 2513 o en su defecto al Router de la EPS ya que ambos están directamente conectados a la red remota.

La trama deberá enviarse desde nuestra máquina hacia el Cisco 2513 o en su defecto al Router de la EPS ya que ambos están directamente conectados a la red remota.

Etiquetas:

cuestion 5,

practica 1,

práctica 1,

redes,

ua

Práctica 1: cuestión 3

Cuestión 3. Tramas del nivel de Enlace (Ethernet)

A partir de la captura del ejercicio anterior, debes analizar ahora la cabecera del nivel de enlace. Para ello, realiza un filtrado para visualizar TRAMAS que procedan de tu máquina.

3.a. ¿Qué tipo de filtro has empleado?. Indica la dirección MAC de tu máquina.

El comando que hemos utilizado para filtrar la lista de tramas ha sido: Ip.src==172.20.43.214 para poder visualizar aquellas tramas que salen de nuestra máquina.

La MAC de nuestra máquina es la que sigue:

00:0a:5e:76:fe:4b

3.b. ¿Con qué otra dirección MAC se comunica la tarjeta de red Ethernet de tu máquina en bastantes ocasiones? ¿Sabes identificar el equipo al que pertenece esa otra dirección MAC?

La otra MAC con la que se comunica nuestra máquina es la siguiente:

00-07-0e-8c-8c-ff

Ambas MAC's (fuente y destino) se pueden obtener visualizando la imagen del apartado anterior.

A partir de la captura del ejercicio anterior, debes analizar ahora la cabecera del nivel de enlace. Para ello, realiza un filtrado para visualizar TRAMAS que procedan de tu máquina.

3.a. ¿Qué tipo de filtro has empleado?. Indica la dirección MAC de tu máquina.

El comando que hemos utilizado para filtrar la lista de tramas ha sido: Ip.src==172.20.43.214 para poder visualizar aquellas tramas que salen de nuestra máquina.

La MAC de nuestra máquina es la que sigue:

00:0a:5e:76:fe:4b

3.b. ¿Con qué otra dirección MAC se comunica la tarjeta de red Ethernet de tu máquina en bastantes ocasiones? ¿Sabes identificar el equipo al que pertenece esa otra dirección MAC?

La otra MAC con la que se comunica nuestra máquina es la siguiente:

00-07-0e-8c-8c-ff

Ambas MAC's (fuente y destino) se pueden obtener visualizando la imagen del apartado anterior.

Etiquetas:

cuestion 3,

ordenadores,

practica 1,

redes,

ua

Suscribirse a:

Comentarios (Atom)