Cuestión 2. Sobre la fragmentación de datagramas IPEmpleando el programa Monitor de Red de la misma forma que en la situación anterior, ejecutar:C:\>ping –n 1 –l 2000 172.20.43.230 (…la opción –l especifica la cantidad de datos a enviar)

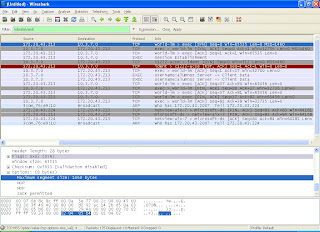

2.a. Filtra los paquetes en los que esté involucrada tu dirección IP. A continuación, describe el número total de fragmentos correspondientes al datagrama IP lanzado al medio, tanto en la petición de ping como en la respuesta. ¿Cómo están identificados en el Monitor de Red todos estos paquetes (ICMP, IP, HTTP, TCP…)? ¿qué aparece en la columna ‘info” del Monitor de Red?

Aparecen 4 tramas, 2 de petición y 2 de respuesta.

En la columna info aparece:

Echo (ping) requestFragmented IP protocol (proto=ICMP 0x01, off=1480, ID=4ea6)Echo (ping) replyFragmented IP protocol (proto=ICMP 0x01, off=1480, ID=4ea6)

2.b. ¿En cuantos fragmentos se ha “dividido” el datagrama original?Se ha dividido en dos fragmentos.

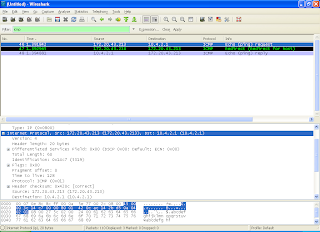

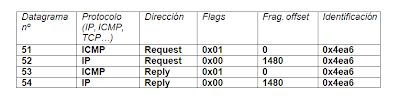

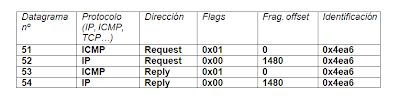

2.c. Analiza la cabecera de cada datagrama IP de los paquetes relacionados con el “ping” anterior. Observa el campo “identificación”, “Flags” y “Fragment offset” de los datagramas. ¿Qué valor tienen en estos campos en los datagramas anteriores? Indica en la columna “dirección” si son de petición o respuesta. Muestra los datagramas en el orden de aparición del Monitor de Red.

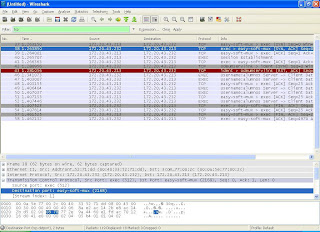

2.d. ¿Qué ocurre en la visualización de los fragmentos de datagramas si introduces un filtro para ver únicamente paquetes de “icmp” en el Monitor de Red? ¿qué fragmentos visualizas ahora?

2.d. ¿Qué ocurre en la visualización de los fragmentos de datagramas si introduces un filtro para ver únicamente paquetes de “icmp” en el Monitor de Red? ¿qué fragmentos visualizas ahora?  Solo las dos tramas que tienen el protocolo ICMP (tanto de petición como de respuesta).2.e. ¿Para qué se pueden emplear los campos “Identificación”, “Flags” y “Fragment offset” de los datagramas IP?

Solo las dos tramas que tienen el protocolo ICMP (tanto de petición como de respuesta).2.e. ¿Para qué se pueden emplear los campos “Identificación”, “Flags” y “Fragment offset” de los datagramas IP? La identificación se utiliza para saber si los datos pertenecen a un mismo datagrama, es como si le pusiésemos un nombre a todos los pertenecientes al mismo (Datagrama padre).

Los flags se utilizan para saber si un datagrama esta partido e indican el número de esa partición para saber cuantos quedan o si es el último.

Por último el fragment offset, se utiliza para el reensambaldo, ya que indica la posición a patir de la cual deben introducirse los datos de esa trama.

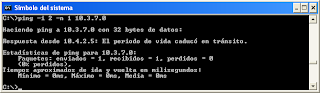

2.f. A continuación, se pretende observar que los datagramas pueden fragmentarse en unidades más pequeñas si tienen que atravesar redes en las que la MTU es menor a la red inicial en la que se lanzaron los paquetes originales. Inicia el Monitor de Red y captura los paquetes IP relacionados con el siguiente comando:C:\>ping –n 1 –l 1600 10.3.7.0(antes de contestar debes confirmar que en MSDOS el resultado del ping es correcto: paquetes enviados:1 , paquetes recibidos:1)Indica el número total de datagramas en la red e identifica si son de petición o de respuesta (dirección):